CloudNet@팀에서 진행하는 AWS EKS Workshop 실습 스터디 참가글입니다.

AWS EKS Workshop을 기반으로, AWS EKS 배포 및 실습하고, 내용을 공유합니다.

1. Security

보안은 중요하다. 하지만 보안이 왜 중요한지, 어떻게 해야 안전해지는지 파악하는 것은 쉽지 않다.

일반적으로 보안이 왜 중요하냐?라고 했을때 많은 답안은 ‘침해사고 발생 시 막대한 손실이 발생하기 때문이다’ 라는 말과 사례들을 볼 수 있다. 그렇다면 EKS는 어떠한가? AWS의 관리형 서비스인 EKS이므로, EKS의 보안까지 AWS가 담당해주는 것일까?

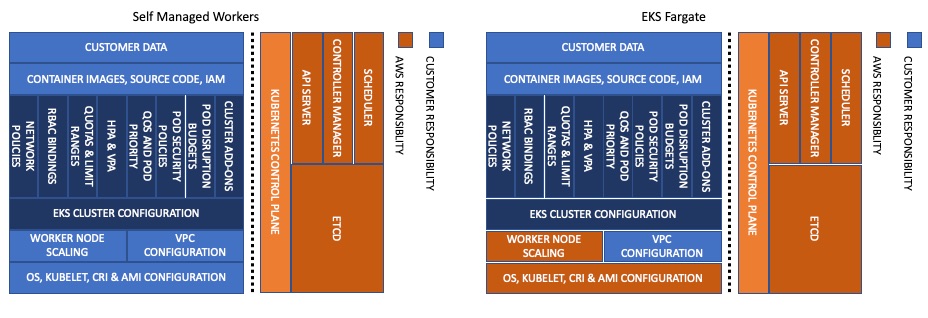

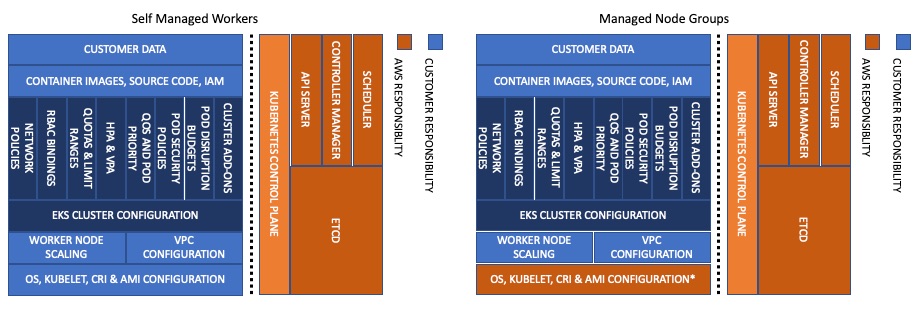

AWS는 EKS에서 보안을 준수해야하는 이유로 ‘공유책임모델‘을 제시한다. PaaS서비스인 EKS에서, AWS는 EKS의 구성에 대한 보안을 책임지고, 사용자는 EKS 내부에 대한 보안 책임이 있다. 예를 들어 AWS는 EKS 컨트롤 플레인 노드, ETCD 데이터베이스 및 기타 구성요소에 대한 책임을 진다.

클러스터의 내부 보안에 대해서는 AWS는 책임을 지지 않는다. 그 예시로는 IAM 권한관리, 파드보안, 런타임 보안, 컨테이너 보안등이 해당한다. AWS의 영역인 컨트롤 플레인의 침해 사고라면 AWS의 책임이지만, 사용자의 영역인 EKS 클러스터 내부/워커노드는 사용자의 책임이다. 따라서 사용자는 클러스터 내부의 보안 조치를 위해 노력하여야 할 것이다.

해당 BP 문서에 따르면, 관리형 쿠버네티스 환경인 EKS에서 관리해야할 보안 영역은 아래와 같다.

- Identity and Access Management – IAM 관리

- Pod Security – 파드 보안

- Runtime Security – 런타임 보안

- Network Security – 네트워크 보안

- Multi-tenancy – 멀티 테넌시

- Detective Controls – 탐지 제어?

- Infrastructure Security – 인프라스트럭쳐 보안

- Data Encryption and Secrets Management – 데이터 암호화 및 기밀값 관리

- Regulatory Compliance – 법규 준수

- Incident Response and Forensics – 사고 대응 및 분석

- Image Security – 이미지 보안

이번 장에서는, 이들 중 일부의 보안 설정 및 테스트를 수행해 볼 것이다.

실습환경 배포

- 실습 환경 배포

# YAML 파일 다운로드

curl -O https://s3.ap-northeast-2.amazonaws.com/cloudformation.cloudneta.net/K8S/eks-oneclick5.yaml

# CloudFormation 스택 배포

예시) aws cloudformation deploy --template-file eks-oneclick5.yaml --stack-name myeks --parameter-overrides KeyName=nasirk17 SgIngressSshCidr=$(curl -s ipinfo.io/ip)/32 MyIamUserAccessKeyID=AKIA5... MyIamUserSecretAccessKey='CVNa2...' ClusterBaseName=myeks --region ap-northeast-2

# CloudFormation 스택 배포 완료 후 작업용 EC2 IP 출력

aws cloudformation describe-stacks --stack-name myeks --query 'Stacks[*].Outputs[0].OutputValue' --output text

# 작업용 EC2 SSH 접속

ssh -i ~/.ssh/nasirk17 .pem ec2-user@$(aws cloudformation describe-stacks --stack-name myeks --query 'Stacks[*].Outputs[0].OutputValue' --output text)- 이후 ExternalDNS, LB Controller, Monitoring(Prometheus/Grafana)배포

추가 구성요소는 지난글들 과 유사하므로 해당 글 참조,

2. k8s AuthN/AuthZ

개요

쿠버네티스 환경에서, 명령을 실행하는 API서버에 대해 크게 두 유형의 주체(사람 또는 Service Account)가 요청을 보낼 수 있다. 요청이 수신되면, 인증/인가/승인 절차를 거쳐 해당 명령에 대한 승인/거부 결정이 내려진다.

- 인증(AutheNtication/AuthN): 요청을 보낸 사용자를 확인

- 인가(AuthoriZation/AuthZ): 확인된 사용자에게 부여된 권한 확인

- 승인(Admission Control): 요청 유효성 검증 등

인증(Authentication)

- X.509 Client Certs : kubeconfig 에 CA crt(발급 기관 인증서) , Client crt(클라이언트 인증서) , Client key(클라이언트 개인키) 를 통해 인증

- kubectl : 여러 클러스터(kubeconfig)를 관리 가능 – contexts의 클러스터와 유저 및 인증서/키 참고

- Service Account : 기본 서비스 어카운트(default) – 시크릿(CA crt 와 token)

인가(Authorization)

- 인가 방식 : RBAC(Role, RoleBinding), ABAC, Webhook, Node Authorization

- RBAC : 역할 기반의 권한 관리, 사용자와 역할을 별개로 선언 후 두가지를 조합(binding)해서 사용자에게 권한을 부여하여 kubectl or API로 관리 가능

- Namespace/Cluster – Role/ClusterRole, RoleBinding/ClusterRoleBinding, Service Account

- Role(롤) – (RoleBinding 롤 바인딩) – Service Account(서비스 어카운트) : 롤 바인딩은 롤과 서비스 어카운트를 연결

- Role(네임스페이스내 자원의 권한) vs ClusterRole(클러스터 수준의 자원의 권한)

.kube/config 파일 내용\

- clusters : kubectl 이 사용할 쿠버네티스 API 서버의 접속 정보 목록. 원격의 쿠버네티스 API 서버의 주소를 추가해 사용 가능

- users : 쿠버네티스의 API 서버에 접속하기 위한 사용자 인증 정보 목록. (서비스 어카운트의 토큰, 혹은 인증서의 데이터 등)

- contexts : cluster 항목과 users 항목에 정의된 값을 조합해 최종적으로 사용할 쿠버네티스 클러스터의 정보(컨텍스트)를 설정.

- 예를 들어 clusters 항목에 클러스터 A,B 가 정의돼 있고, users 항목에 사용자 a,b 가 정의돼 있다면 cluster A + user a 를 조합해, ‘cluster A 에 user a 로 인증해 쿠버네티스를 사용한다’ 라는 새로운 컨텍스트를 정의할 수 있습니다.

- kubectl 을 사용하려면 여러 개의 컨텍스트 중 하나를 선택.

실습 시나리오

- 쿠버네티스에 사용자를 위한 서비스 어카운트(Service Account, SA)를 생성 : dev-k8s, infra-k8s

- 사용자는 각기 다른 권한(Role, 인가)을 가짐 : dev-k8s(dev-team 네임스페이스 내 모든 동작) , infra-k8s(dev-team 네임스페이스 내 모든 동작)

- 각각 별도의 kubectl 파드를 생성하고, 해당 파드에 SA 를 지정하여 권한에 대한 테스트를 진행

네임스페이스와 서비스 어카운트 생성 후 확인

- 파드 기동 시 서비스 어카운트 한 개가 할당되며, 서비스 어카운트 기반 인증/인가를 함, 미지정 시 기본 서비스 어카운트가 할당

- 서비스 어카운트에 자동 생성된 시크릿에 저장된 토큰으로 쿠버네티스 API에 대한 인증 정보로 사용 할 수 있다 ← 1.23 이전 버전의 경우에만 해당

# 네임스페이스(Namespace, NS) 생성 및 확인

kubectl create namespace dev-team

kubectl create ns infra-team

# 네임스페이스 확인

kubectl get ns

# 네임스페이스에 각각 서비스 어카운트 생성 : serviceaccounts 약자(=sa)

kubectl create sa dev-k8s -n dev-team

kubectl create sa infra-k8s -n infra-team

# 서비스 어카운트 정보 확인

kubectl get sa -n dev-team

kubectl get sa dev-k8s -n dev-team -o yaml | yh

kubectl get sa -n infra-team

kubectl get sa infra-k8s -n infra-team -o yaml | yh서비스 어카운트를 지정하여 파드 생성 후 권한 테스트

# 각각 네임스피이스에 kubectl 파드 생성 - 컨테이너이미지

# docker run --rm --name kubectl -v /path/to/your/kube/config:/.kube/config bitnami/kubectl:latest

cat <<EOF | kubectl create -f -

apiVersion: v1

kind: Pod

metadata:

name: dev-kubectl

namespace: dev-team

spec:

serviceAccountName: dev-k8s

containers:

- name: kubectl-pod

image: bitnami/kubectl:1.24.10

command: ["tail"]

args: ["-f", "/dev/null"]

terminationGracePeriodSeconds: 0

EOF

cat <<EOF | kubectl create -f -

apiVersion: v1

kind: Pod

metadata:

name: infra-kubectl

namespace: infra-team

spec:

serviceAccountName: infra-k8s

containers:

- name: kubectl-pod

image: bitnami/kubectl:1.24.10

command: ["tail"]

args: ["-f", "/dev/null"]

terminationGracePeriodSeconds: 0

EOF

# 확인

kubectl get pod -A

kubectl get pod -o dev-kubectl -n dev-team -o yaml

serviceAccount: dev-k8s

...

kubectl get pod -o infra-kubectl -n infra-team -o yaml

serviceAccount: infra-k8s

...

# 파드에 기본 적용되는 서비스 어카운트(토큰) 정보 확인

kubectl exec -it dev-kubectl -n dev-team -- ls /run/secrets/kubernetes.io/serviceaccount

kubectl exec -it dev-kubectl -n dev-team -- cat /run/secrets/kubernetes.io/serviceaccount/token

kubectl exec -it dev-kubectl -n dev-team -- cat /run/secrets/kubernetes.io/serviceaccount/namespace

kubectl exec -it dev-kubectl -n dev-team -- cat /run/secrets/kubernetes.io/serviceaccount/ca.crt

# 각각 파드로 Shell 접속하여 정보 확인 : 단축 명령어(alias) 사용

alias k1='kubectl exec -it dev-kubectl -n dev-team -- kubectl'

alias k2='kubectl exec -it infra-kubectl -n infra-team -- kubectl'

# 권한 테스트

k1 get pods # kubectl exec -it dev-kubectl -n dev-team -- kubectl get pods 와 동일한 실행 명령이다!

k1 run nginx --image nginx:1.20-alpine

k1 get pods -n kube-system

k2 get pods # kubectl exec -it infra-kubectl -n infra-team -- kubectl get pods 와 동일한 실행 명령이다!

k2 run nginx --image nginx:1.20-alpine

k2 get pods -n kube-system

# (옵션) kubectl auth can-i 로 kubectl 실행 사용자가 특정 권한을 가졌는지 확인

k1 auth can-i get pods

no각각 네임스페이스에 롤(Role)를 생성 후 서비스 어카운트 바인딩

- 롤(Role) : apiGroups 와 resources 로 지정된 리소스에 대해 verbs 권한을 인가

- 실행 가능한 조작(verbs) : *(모두 처리), create(생성), delete(삭제), get(조회), list(목록조회), patch(일부업데이트), update(업데이트), watch(변경감시)

# 각각 네임스페이스내의 모든 권한에 대한 롤 생성

cat <<EOF | kubectl create -f -

apiVersion: rbac.authorization.k8s.io/v1

kind: Role

metadata:

name: role-dev-team

namespace: dev-team

rules:

- apiGroups: ["*"]

resources: ["*"]

verbs: ["*"]

EOF

cat <<EOF | kubectl create -f -

apiVersion: rbac.authorization.k8s.io/v1

kind: Role

metadata:

name: role-infra-team

namespace: infra-team

rules:

- apiGroups: ["*"]

resources: ["*"]

verbs: ["*"]

EOF

# 롤 확인

kubectl get roles -n dev-team

kubectl get roles -n infra-team

kubectl get roles -n dev-team -o yaml

kubectl describe roles role-dev-team -n dev-team

...

PolicyRule:

Resources Non-Resource URLs Resource Names Verbs

--------- ----------------- -------------- -----

*.* [] [] [*]

# 롤바인딩 생성 : '서비스어카운트 <-> 롤' 간 서로 연동

cat <<EOF | kubectl create -f -

apiVersion: rbac.authorization.k8s.io/v1

kind: RoleBinding

metadata:

name: roleB-dev-team

namespace: dev-team

roleRef:

apiGroup: rbac.authorization.k8s.io

kind: Role

name: role-dev-team

subjects:

- kind: ServiceAccount

name: dev-k8s

namespace: dev-team

EOF

cat <<EOF | kubectl create -f -

apiVersion: rbac.authorization.k8s.io/v1

kind: RoleBinding

metadata:

name: roleB-infra-team

namespace: infra-team

roleRef:

apiGroup: rbac.authorization.k8s.io

kind: Role

name: role-infra-team

subjects:

- kind: ServiceAccount

name: infra-k8s

namespace: infra-team

EOF

# 롤바인딩 확인

kubectl get rolebindings -n dev-team

kubectl get rolebindings -n infra-team

kubectl get rolebindings -n dev-team -o yaml

kubectl describe rolebindings roleB-dev-team -n dev-team

...

Role:

Kind: Role

Name: role-dev-team

Subjects:

Kind Name Namespace

---- ---- ---------

ServiceAccount dev-k8s dev-team서비스 어카운트를 지정하여 생성한 파드에서 다시 권한 테스트

# 각각 파드로 Shell 접속하여 정보 확인 : 단축 명령어(alias) 사용

alias k1='kubectl exec -it dev-kubectl -n dev-team -- kubectl'

alias k2='kubectl exec -it infra-kubectl -n infra-team -- kubectl'

# 권한 테스트

k1 get pods

k1 run nginx --image nginx:1.20-alpine

k1 get pods

k1 delete pods nginx

k1 get pods -n kube-system

k1 get nodes

k2 get pods

k2 run nginx --image nginx:1.20-alpine

k2 get pods

k2 delete pods nginx

k2 get pods -n kube-system

k2 get nodes

# (옵션) kubectl auth can-i 로 kubectl 실행 사용자가 특정 권한을 가졌는지 확인

k1 auth can-i get pods

yes- 롤 바인딩 이전 권한 없음

- 롤 바인딩 이후, 각 네임스페이스의 작업 가능

3. EKS AuthN/AuthZ

EKS 환경에서, 인증은 AWS IAM으로, 인가는 k8s RBAC을 활용하여 수행된다.

해당영상의 진행과정을를 풀어서 설명하면 아래와 같다.

- 클러스터 API 접근시 임시 자격증명 토큰 발급 (pre-signed URL)

- AuthN) 토큰 기반 사용자 확인

- AuthZ) 확인된 사용자에게 허가된 k8s RBAC 확인

- 요청에 대한 결과 (허용/거부)

RBAC 관련 krew 플러그인 설치

# 설치

kubectl krew install access-matrix rbac-tool rbac-view rolesum

# Show an RBAC access matrix for server resources

kubectl access-matrix # Review access to cluster-scoped resources

kubectl access-matrix --namespace default # Review access to namespaced resources in 'default'

# RBAC Lookup by subject (user/group/serviceaccount) name

kubectl rbac-tool lookup

kubectl rbac-tool lookup system:masters

SUBJECT | SUBJECT TYPE | SCOPE | NAMESPACE | ROLE

+----------------+--------------+-------------+-----------+---------------+

system:masters | Group | ClusterRole | | cluster-admin

kubectl rbac-tool lookup system:nodes # eks:node-bootstrapper

kubectl rbac-tool lookup system:bootstrappers # eks:node-bootstrapper

kubectl describe ClusterRole eks:node-bootstrapper

# RBAC List Policy Rules For subject (user/group/serviceaccount) name

kubectl rbac-tool policy-rules

kubectl rbac-tool policy-rules -e '^system:.*'

# Generate ClusterRole with all available permissions from the target cluster

kubectl rbac-tool show

# Shows the subject for the current context with which one authenticates with the cluster

kubectl rbac-tool whoami

{Username: "kubernetes-admin",

UID: "aws-iam-authenticator:911283.....:AIDA5ILF2FJ......",

Groups: ["system:masters",

"system:authenticated"],

Extra: {accessKeyId: ["AKIA5ILF2FJ....."],

arn: ["arn:aws:iam::911283....:user/admin"],

canonicalArn: ["arn:aws:iam::911283....:user/admin"],

principalId: ["AIDA5ILF2FJ....."],

sessionName: [""]}}

# Summarize RBAC roles for subjects : ServiceAccount(default), User, Group

kubectl rolesum -h

kubectl rolesum aws-node -n kube-system

kubectl rolesum -k User system:kube-proxy

kubectl rolesum -k Group system:masters

# [터미널1] A tool to visualize your RBAC permissions

kubectl rbac-view

INFO[0000] Getting K8s client

INFO[0000] serving RBAC View and http://localhost:8800

## 이후 해당 작업용PC 공인 IP:8800 웹 접속

echo -e "RBAC View Web http://$(curl -s ipinfo.io/ip):8800"- kubectl 명령 → aws eks get-token → EKS Service endpoint(STS)에 토큰 요청 ⇒ 응답값 디코드(Pre-Signed URL 이며 GetCallerIdentity..) – 링크

- STS Security Token Service : AWS 리소스에 대한 액세스를 제어할 수 있는 임시 보안 자격 증명(STS)을 생성하여 신뢰받는 사용자에게 제공할 수 있음 https://ap-northeast-2.console.aws.amazon.com/cloudtrail/home?region=ap-northeast-2#/events?EventSource=sts.amazonaws.com

- AWS CLI 버전 1.16.156 이상에서는 별도 aws-iam-authenticator 설치 없이 aws eks get-token으로 사용 가능 – Docs

STS Security Token Service 토큰 발급

# sts caller id의 ARN 확인

aws sts get-caller-identity --query Arn

"arn:aws:iam::<자신의 Account ID>:user/admin"

# kubeconfig 정보 확인

cat ~/.kube/config | yh

...

- name: admin@myeks.ap-northeast-2.eksctl.io

user:

exec:

apiVersion: client.authentication.k8s.io/v1beta1

args:

- eks

- get-token

- --output

- json

- --cluster-name

- myeks

- --region

- ap-northeast-2

command: aws

env:

- name: AWS_STS_REGIONAL_ENDPOINTS

value: regional

interactiveMode: IfAvailable

provideClusterInfo: false

# Get a token for authentication with an Amazon EKS cluster.

# This can be used as an alternative to the aws-iam-authenticator.

aws eks get-token help

# 임시 보안 자격 증명(토큰)을 요청 : expirationTimestamp 시간경과 시 토큰 재발급됨

aws eks get-token --cluster-name $CLUSTER_NAME | jq

aws eks get-token --cluster-name $CLUSTER_NAME | jq -r '.status.token'

# k8s-aws-v1.aHR0cHM6Ly9zdHMuYXAtbm9ydGhlYXN0LTIuYW1hem9uYXdzLmNvbS8_QWN0aW9uPUdldENhbGxlcklkZW50aXR5JlZlcnNpb249MjAxMS0wNi0xNSZYLUFtei1BbGdvcml0aG09QVdTNC1ITUFDLVNIQTI1NiZYLUFtei1DcmVkZW50aWFsPUFLSUFZVlRMUUFDWEM1MlVIQldZJTJGMjAyMzA2MDMlMkZhcC1ub3J0aGVhc3QtMiUyRnN0cyUyRmF3czRfcmVxdWVzdCZYLUFtei1EYXRlPTIwMjMwNjAzVDIzMTQ0NlomWC1BbXotRXhwaXJlcz02MCZYLUFtei1TaWduZWRIZWFkZXJzPWhvc3QlM0J4LWs4cy1hd3MtaWQmWC1BbXotU2lnbmF0dXJlPWZhYzM1NDJlMDI4Yjk4MjY1Nzk3OGRiYjUxMDE3MzMwMjU2YTEyZDBmZmRjYWU5MTAxZWYyZDdmOGVkNjI5Y2M- kubectl의 Client-Go 라이브러리는 Pre-Signed URL을 Bearer Token으로 EKS API Cluster Endpoint로 요청을 보냄 > jwt.io에서 확인

- EKS API는 Token Review 를 Webhook token authenticator에 요청

- (STS GetCallerIdentity 호출) AWS IAM 해당 호출 인증 완료 후 User/Role에 대한 ARN 반환

- 참고로 Webhook token authenticator 는 aws-iam-authenticator 를 사용 – 링크 Github

tokenreviews

# tokenreviews api 리소스 확인

kubectl api-resources | grep authentication

tokenreviews authentication.k8s.io/v1 false TokenReview

# List the fields for supported resources.

kubectl explain tokenreviews

...

DESCRIPTION:

TokenReview attempts to authenticate a token to a known user. Note:

TokenReview requests may be cached by the webhook token authenticator

plugin in the kube-apiserver.- RBAC 처리

- 해당 IAM User/Role 확인이 되면 k8s aws-auth configmap에서 mapping 정보를 확인하게 됩니다.

- aws-auth 컨피그맵에 ‘IAM 사용자, 역할 arm, K8S 오브젝트’ 로 권한 확인 후 k8s 인가 허가가 되면 최종적으로 동작 실행을 합니다.

- 참고로 EKS를 생성한 IAM principal은 aws-auth 와 상관없이 kubernetes-admin Username으로 system:masters 그룹에 권한을 가짐 – 링크

RBAC 적용

# Webhook api 리소스 확인

kubectl api-resources | grep Webhook

mutatingwebhookconfigurations admissionregistration.k8s.io/v1 false MutatingWebhookConfiguration

validatingwebhookconfigurations admissionregistration.k8s.io/v1 false ValidatingWebhookConfiguration

# validatingwebhookconfigurations 리소스 확인

kubectl get validatingwebhookconfigurations

NAME WEBHOOKS AGE

aws-load-balancer-webhook 3 140m

eks-aws-auth-configmap-validation-webhook 1 158m

kube-prometheus-stack-admission 1 138m

vpc-resource-validating-webhook 2 158m

kubectl get validatingwebhookconfigurations eks-aws-auth-configmap-validation-webhook -o yaml | kubectl neat | yh

# aws-auth 컨피그맵 확인

kubectl get cm -n kube-system aws-auth -o yaml | kubectl neat | yh

apiVersion: v1

kind: ConfigMap

metadata:

name: aws-auth

namespace: kube-system

data:

mapRoles: |

- groups:

- system:bootstrappers

- system:nodes

rolearn: arn:aws:iam::11111111:role/eksctl-myeks-nodegroup-ng1-NodeInstanceRole-1EV4Q6INZKPTH

username: system:node:{{EC2PrivateDNSName}}

# EKS 설치한 IAM User 정보

kubectl rbac-tool whoami

{Username: "kubernetes-admin",

UID: "aws-iam-authenticator:11111111...:AIDAYVT.....",

Groups: ["system:masters",

"system:authenticated"],

...

# system:masters , system:authenticated 그룹의 정보 확인

kubectl rbac-tool lookup system:masters

kubectl rbac-tool lookup system:authenticated

kubectl rolesum -k Group system:masters

kubectl rolesum -k Group system:authenticated

# system:masters 그룹이 사용 가능한 클러스터 롤 확인 : cluster-admin

kubectl describe clusterrolebindings.rbac.authorization.k8s.io cluster-admin

Name: cluster-admin

Labels: kubernetes.io/bootstrapping=rbac-defaults

Annotations: rbac.authorization.kubernetes.io/autoupdate: true

Role:

Kind: ClusterRole

Name: cluster-admin

Subjects:

Kind Name Namespace

---- ---- ---------

Group system:masters

# cluster-admin 의 PolicyRule 확인 : 모든 리소스 사용 가능!

kubectl describe clusterrole cluster-admin

Name: cluster-admin

Labels: kubernetes.io/bootstrapping=rbac-defaults

Annotations: rbac.authorization.kubernetes.io/autoupdate: true

PolicyRule:

Resources Non-Resource URLs Resource Names Verbs

--------- ----------------- -------------- -----

*.* [] [] [*]

[*] [] [*]

# system:authenticated 그룹이 사용 가능한 클러스터 롤 확인

kubectl describe ClusterRole system:discovery

kubectl describe ClusterRole system:public-info-viewer

kubectl describe ClusterRole system:basic-user

kubectl describe ClusterRole eks:podsecuritypolicy:privileged

4. IRSA

파드와 같은 EKS 클러스터 리소스들이 Route53,S3와 같은 다른 AWS 리소스를 조작하려면 적절한 보안자격증명(Credentials)의 제공이 필요하다.

만약 해당 리소스에 별다른 증명이 없다면, 해당 리소스가 위치한 워커노드의 Amazon EKS 노드 IAM 역할을 위임받아 사용하게 된다. 그러나 이는 해당 노드의 모든 리소스가 같은 권한을 공유하므로 적절하지않다.

IRSA(IAM Roles for Service Accounts)을 사용한다면 pod에 개별적으로 보안자격증명을 설정할 수 있다.

- 동작 : k8s파드 → AWS 서비스 사용 시 ⇒ AWS STS/IAM ↔ IAM OIDC Identity Provider(EKS IdP) 인증/인가

- 파드가 특정 IAM 역할로 Assume 할때 토큰을 AWS에 전송하고, AWS는 토큰과 EKS IdP를 통해 해당 IAM 역할을 사용할 수 있는지 검증

별도의 권한부여가 없으면, 파드는 다른 AWS 리소스와 상호작용할 수 없다.

실습1 – Pod 권한 없음 예시

- 권한 없이 aws s3 ls 명령어를 실행하는 파드 생성

# 파드1 생성

cat <<EOF | kubectl apply -f -

apiVersion: v1

kind: Pod

metadata:

name: eks-iam-test1

spec:

containers:

- name: my-aws-cli

image: amazon/aws-cli:latest

args: ['s3', 'ls']

restartPolicy: Never

automountServiceAccountToken: false

EOF

# 확인

kubectl get pod

kubectl describe pod

# 로그 확인

kubectl logs eks-iam-test1

# 파드1 삭제

kubectl delete pod eks-iam-test1- CloudTrail 이벤트 ListBuckets 확인 링크

네임스페이스가 만들어질때 (기본)서비스 어카운트도 생성되며, 파드는 해당 sa를 사용한다.

서비스어카운트가 만들어질때 k8s 시크릿으로 jwt토큰이 생성되며, 생성된 시크릿은 파드에 마운트되어 k8s API 서버와 인증을 위해 사용된다.

실습2 – 기본 서비스어카운트 토큰정보 확인

# 파드2 생성

cat <<EOF | kubectl apply -f -

apiVersion: v1

kind: Pod

metadata:

name: eks-iam-test2

spec:

containers:

- name: my-aws-cli

image: amazon/aws-cli:latest

command: ['sleep', '36000']

restartPolicy: Never

EOF

# 확인

kubectl get pod

kubectl describe pod

# aws 서비스 사용 시도

kubectl exec -it eks-iam-test2 -- aws s3 ls

# 서비스 어카운트 토큰 확인

SA_TOKEN=$(kubectl exec -it eks-iam-test2 -- cat /var/run/secrets/kubernetes.io/serviceaccount/token)

echo $SA_TOKEN

---

# 헤더

{

"alg": "RS256",

"kid": "657fa5..."

}

# 페이로드 : OAuth2에서 쓰이는 aud, exp 속성 확인! > projectedServiceAccountToken 기능으로 토큰에 audience,exp 항목을 덧붙힘

## iss 속성 : EKS OpenID Connect Provider(EKS IdP) 주소 > 이 EKS IdP를 통해 쿠버네티스가 발급한 토큰이 유요한지 검증

{

"aud": [

"https://kubernetes.default.svc" # 해당 주소는 k8s api의 ClusterIP 서비스 주소 도메인명, kubectl get svc kubernetes

],

"exp": 1717372234,

"iat": 1685836234,

"iss": "https://oidc.eks.ap-northeast-2.amazonaws.com/id/1111",

"kubernetes.io": {

"namespace": "default",

"pod": {

"name": "eks-iam-test2",

"uid": "804238c7-6305-4676-b205-201e4014a239"

},

"serviceaccount": {

"name": "default",

"uid": "13bcbc32-3aa6-4863-a0d6-e5999a833a4f"

},

"warnafter": 1685839841

},

"nbf": 1685836234,

"sub": "system:serviceaccount:default:default"

}

Amazon EKS Pod Identity Webhook: IAM 접근이 필요한 파드에 변경을 해주는 웹훅

IRSA 적용을 위해서는, 필요한 IR(IAM Role)과 SA(Service Account)를 생성한뒤 이를 파드의 annotation으로 연계시켜주어야한다. eksctl 도구를 사용하면 이들 중 일부를 자동화할 수 있다.

- eksctl 명령어는 아래내용을 수행한다.

- k8s serviceaccount를 생성

- 필요한 policy가 부여된 IAM 역할 생성

- 해당 IAM role에 클러스터 신뢰관계 추가

eksctl로 필요 sa 생성

# Create an iamserviceaccount - AWS IAM role bound to a Kubernetes service account

eksctl create iamserviceaccount \

--name my-sa \

--namespace default \

--cluster $CLUSTER_NAME \

--approve \

--attach-policy-arn $(aws iam list-policies --query 'Policies[?PolicyName==`AmazonS3ReadOnlyAccess`].Arn' --output text)

# 확인 >> 웹 관리 콘솔에서 CloudFormation Stack >> IAM Role 확인

eksctl get iamserviceaccount --cluster $CLUSTER_NAME

# Inspecting the newly created Kubernetes Service Account, we can see the role we want it to assume in our pod.

kubectl get sa

kubectl describe sa my-sa

Name: my-sa

Namespace: default

Labels: app.kubernetes.io/managed-by=eksctl

Annotations: eks.amazonaws.com/role-arn: arn:aws:iam::111111:role/eksctl-myeks-addon-iamserviceaccount-default-Role1-AHUDKM0RBDJZ

Image pull secrets: <none>

Mountable secrets: <none>

Tokens: <none>

Events: <none>생성된 sa를 사용한 ec2 테스트

# 파드3번 생성

cat <<EOF | kubectl apply -f -

apiVersion: v1

kind: Pod

metadata:

name: eks-iam-test3

spec:

serviceAccountName: my-sa

containers:

- name: my-aws-cli

image: amazon/aws-cli:latest

command: ['sleep', '36000']

restartPolicy: Never

EOF

# 해당 SA를 파드가 사용 시 mutatingwebhook으로 Env,Volume 추가함

kubectl get mutatingwebhookconfigurations pod-identity-webhook -o yaml | kubectl neat | yh

# 파드 생성 yaml에 없던 내용이 추가됨

# Pod Identity Webhook은 mutating webhook을 통해 아래 Env 내용과 1개의 볼륨을 추가함

kubectl get pod eks-iam-test3

kubectl describe pod eks-iam-test3

# 파드에서 aws cli 사용 확인

eksctl get iamserviceaccount --cluster $CLUSTER_NAME

kubectl exec -it eks-iam-test3 -- aws sts get-caller-identity --query Arn

"arn:aws:sts::911283464785:assumed-role/eksctl-myeks-addon-iamserviceaccount-default-Role1-GE2DZKJYWCEN/botocore-session-1685179271"

# 되는 것고 안되는 것은 왜그런가?

kubectl exec -it eks-iam-test3 -- aws s3 ls

kubectl exec -it eks-iam-test3 -- aws ec2 describe-instances --region ap-northeast-2

kubectl exec -it eks-iam-test3 -- aws ec2 describe-vpcs --region ap-northeast-2베포된 파드를 살펴보면 2개의 볼륨이 장착된것을 알 수 있다. 두번째 볼륨은 Amazon EKS Pod Identity Webhook의 mutating webhook을 통해 새로운 JWT 토큰과 함께 마운트 되었기 때문이다.

마운트된 볼륨의 토큰 확인

# 파드3번 생성

cat <<EOF | kubectl apply -f -

apiVersion: v1

kind: Pod

metadata:

name: eks-iam-test3

spec:

serviceAccountName: my-sa

containers:

- name: my-aws-cli

image: amazon/aws-cli:latest

command: ['sleep', '36000']

restartPolicy: Never

EOF

# 해당 SA를 파드가 사용 시 mutatingwebhook으로 Env,Volume 추가함

kubectl get mutatingwebhookconfigurations pod-identity-webhook -o yaml | kubectl neat | yh

# 파드 생성 yaml에 없던 내용이 추가됨!!!!!

# Pod Identity Webhook은 mutating webhook을 통해 아래 Env 내용과 1개의 볼륨을 추가함

kubectl get pod eks-iam-test3

kubectl describe pod eks-iam-test3

...

Environment

AWS_STS_REGIONAL_ENDPOINTS: regional

AWS_DEFAULT_REGION: ap-northeast-2

AWS_REGION: ap-northeast-2

AWS_ROLE_ARN: arn:aws:iam::11111111:role/eksctl-myeks-addon-iamserviceaccount-default-Role1-AHUDKM0RBDJZ

AWS_WEB_IDENTITY_TOKEN_FILE: /var/run/secrets/eks.amazonaws.com/serviceaccount/token

Mounts:

/var/run/secrets/eks.amazonaws.com/serviceaccount from aws-iam-token (ro)

/var/run/secrets/kubernetes.io/serviceaccount from kube-api-access-69rh8 (ro)

...

Volumes:

aws-iam-token:

Type: Projected (a volume that contains injected data from multiple sources)

TokenExpirationSeconds: 86400

kube-api-access-sn467:

Type: Projected (a volume that contains injected data from multiple sources)

TokenExpirationSeconds: 3607

ConfigMapName: kube-root-ca.crt

ConfigMapOptional: <nil>

DownwardAPI: true

...

# 파드에서 aws cli 사용 확인

eksctl get iamserviceaccount --cluster $CLUSTER_NAME

kubectl exec -it eks-iam-test3 -- aws sts get-caller-identity --query Arn

"arn:aws:sts::1111:assumed-role/eksctl-myeks-addon-iamserviceaccount-default-Role1-AHUDKM0RBDJZ/botocore-session-1685179271"

볼륨내 토큰정보확인

# 파드에 볼륨 마운트 2개 확인

kubectl get pod eks-iam-test3 -o json | jq -r '.spec.containers | .[].volumeMounts'

[

{

"mountPath": "/var/run/secrets/kubernetes.io/serviceaccount",

"name": "kube-api-access-8xxd2",

"readOnly": true

},

{

"mountPath": "/var/run/secrets/eks.amazonaws.com/serviceaccount",

"name": "aws-iam-token",

"readOnly": true

}

]

# aws-iam-token 볼륨 정보 확인 : JWT 토큰이 담겨져있고, exp, aud 속성이 추가되어 있음

kubectl get pod eks-iam-test3 -o json | jq -r '.spec.volumes[] | select(.name=="aws-iam-token")'

{

"name": "aws-iam-token",

"projected": {

"defaultMode": 420,

"sources": [

{

"serviceAccountToken": {

"audience": "sts.amazonaws.com",

"expirationSeconds": 86400,

"path": "token"

}

}

]

}

}

# api 리소스 확인

kubectl api-resources |grep hook

mutatingwebhookconfigurations admissionregistration.k8s.io/v1 false MutatingWebhookConfiguration

validatingwebhookconfigurations admissionregistration.k8s.io/v1 false ValidatingWebhookConfiguration

#

kubectl explain mutatingwebhookconfigurations

#

kubectl get MutatingWebhookConfiguration

NAME WEBHOOKS AGE

pod-identity-webhook 1 147m

vpc-resource-mutating-webhook 1 147m

# pod-identity-webhook 확인

kubectl describe MutatingWebhookConfiguration pod-identity-webhook

kubectl get MutatingWebhookConfiguration pod-identity-webhook -o yaml | yh